È stata segnalata la ricezione di mail contenenti un file allegato con testo che contiene la password dell’archivio .zip, invitando l’utente all’apertura.

Alcuni esempio di mail:

Gentile Sig. XXXXX,

Sarebbe un piacere enorme, oltre che anche una buona pubblicità per voi.

Password archivio: 936

Cordiali saluti.

Il testo può anche contenere il nome del destinatario e provenire da un indirizzo mail noto.

Salve,

In allegato trasmettiamo nostra documento

Password archivio: 935

Descrizione tecnica

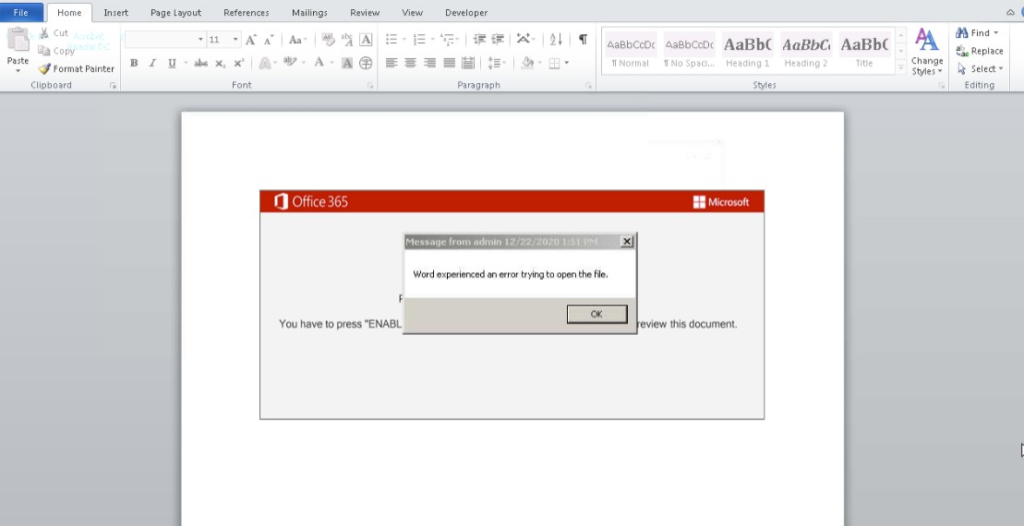

L’allegato è un file .zip protetto da password (tecnica utilizzata per eludere i sistemi antivirus e impedirne la scansione) contiene un file .doc malevolo.

All’interno, come confermato dalle nostre analisi, si annida una macro in VisualBasic che, attraverso l’esecuzione di uno script in PowerShell, effettua il download di una DLL malevola (“egfSpVc1i67yP2r.dll”) da un sito web remoto. Nel nostro sample, l’URL remoto è: http://hbprivileged[.]com/cgi-bin/kcggF/

Come difendersi

Per evitare la compromissione del proprio sistema, non aprire per alcun motivo il file allegato e cancellare immediatamente la mail ricevuta.

Segnaliamo inoltre il portale gratuito haveibeenEMOTET che permette di verificare se il proprio indirizzo mail è coinvolto nella campagna del malware Emotet. Queste le indicazioni che può restituire il servizio Have I been Emotet:

- REAL SENDER: indica che almeno uno dei dispositivi sui quali è in uso l’indirizzo email specificato è stato utilizzato per inviare messaggi contenenti il malware Emotet. Certamente si è subita un’infezione malware.

- FAKE SENDER: non è sintomo di un’infezione malware. L’indirizzo email è stato usato come mittente nelle varie campagne Emotet falsificando quanto presente nel campo “Da:”.

- RECIPIENT: indica che l’indirizzo email ha ricevuto uno o più messaggi di posta contenenti il malware Emotet.